Credit image: Pixabay

Terus meningkatnya jumlah pengguna smartphone di seluruh dunia selama beberapa tahun terakhir mendorong semakin banyak orang mengakses internet melalui smartphone ketimbang PC atau laptop. Pergeseran ini ikut mempengaruhi kecenderungan orang dalam menyimpan data, dengan alasan lebih praktis membuat smartphone menjadi tempat favorit untuk penyimpanan utama data-data berharga.

Pergeseran tren ini berimbas pada semakin meningkatnya ancaman siber terhadap pengguna smartphone khususnya Android. Pengembang ransomware Lock Screen maupun Crypto Ransomware mengembangkan ransomware Android menjiplak dari ransomware yang biasa digunakan untuk menyerang desktop dengan beberapa modifikasi untuk menyesuaikan dengan perangkat yang jadi target.

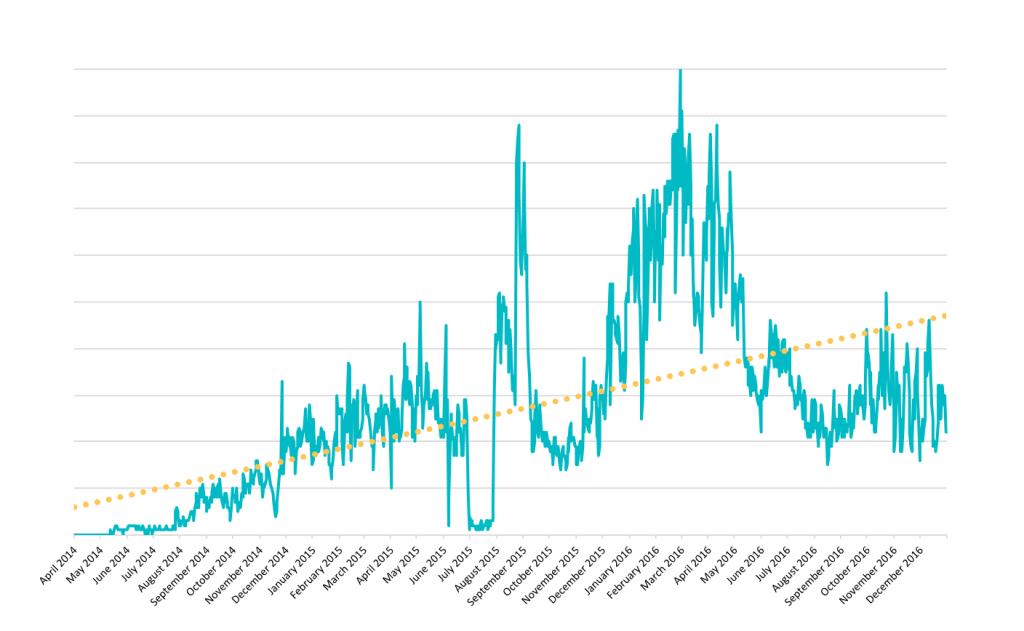

Menurut ESET LiveGrid tren penyimpanan data ke smartphone membuat serangan ransomware Android semakin meningkat, terlihat dari jumlah pendeteksian ransomware Android telah meningkat lebih dari 50% jika dibandingkan dari tahun ke tahun dengan lonjakan terbesar terjadi pada semester pertama 2016.

Distribusi Ransomware Android

Modus serangan ransomware Android masih menggunakan cara konvensional dengan menyebar melalui email menggunakan teknik social engineering untuk memanipulasi korban untuk mengklik link dalam pesan email yang kemudian akan mengarahkan mereka ke Android Aplication Package (APK).

Metode penyebaran lain yang lebih inovatif dilakukan dengan menyamar sebagai aplikasi populer yang legitimate, seperti games yang sedang menjadi tren atau aplikasi yang berhubungan pornografi. Atau aplikasi yang paling sering dipilih orang untuk semakin meningkatkan probabilitas aplikasi diunduh oleh korban.

Tidak jarang pengembang ransomware hanya menjiplak nama dan ikon aplikasi yang sah atau dalam kasus yang lain, mereka mengambil aplikasi yang sudah ada kemudian menyisipkan APK di dalamnya, tapi masih menjaga fungsi aslinya tetap berjalan. Sedangkan malware yang tidak bergantung pada manifestasi visual misalnya trojan SMS dan backdoor, kemungkinan perilaku berbahaya malware akan semakin minim diperhatikan.

Aplikasi mengandung malware selanjutnya ditawarkan melalui Google Play Store, banyak aplikasi berbahaya ini gagal masuk karena sistem keamanan Google tetapi tidak jarang ada beberapa aplikasi berbahaya berhasil menembus masuk.

ESET telah berulang kali menemukan dan melaporkan ke Google ratusan sample malware Android, termasuk diantaranya Aplikasi palsu, scareware, phishing spyware, trojan click fraud, PUA (Potentially Unwanted Application) dan lainnya.

Pengembang malware juga telah mulai menggunakan metode yang lebih canggih untuk menyebarkan aplikasi berbahaya mereka. Untuk menghindari perhatian yang tidak diinginkan, pelaku mengenkripsi payload berbahaya, mengubur mereka lebih dalam pada aplikasi. Selain itu, aplikasi yang terinfeksi walau terlihat seperti tidak memiliki fungsi luar, tetapi sebenarnya mempunyai tugas sebagai decryptor dan menjalankan payload ransomware yang tersembunyi.

Melindungi Android

Bagi pengguna perangkat Android penting untuk menyadari ancaman ransomware dan tahu bagaimana melakukan langkah pencegahan. Salah satunya yang paling penting adalah menghindari toko aplikasi tidak resmi dan menggunakan aplikasi keamanan mobile yang melakukan update secara otomatis. Lalu yang tidak kalah penting adalah memiliki backup atas semua data penting.

Dengan menerapkan langkah pencegahan yang tepat, meskipun smartphone berhasil dikuasai ransomware dan menyandera seluruh data, pengguna tidak perlu lagi membayar uang tebusan. Karena dengan memiliki backup data yang tersimpan terpisah dapat membantu memulihkan kembali seluruh data yang hilang.

Bagi pengguna yang terinfeksi ransomware, mereka memiliki beberapa pilihan untuk menghapus ransom malware tergantung varian malware yang menyerang.

Untuk keluarga ransomware Lock Screen, booting perangkat melalui Safe Mode agar aplikasi pihak ketiga dan malware tidak akan di load. Dengan melakukan trik ini, pengguna dapat dengan mudah uninstal aplikasi berbahaya.

Melakukan booting ke Safe Mode sangat bervariasi caranya, tergantung smartphone apa yang digunakan. Apabila aplikasi sudah mendapat izin melalui hak administrator, maka izin ini harus dicabut terlebih dahulu dari menu pengaturan sebelum aplikasi dihapus.

Jika ransomware dengan hak admin berhasil mengunci perangkat menggunakan Android built-in PIN atau password. Maka langkah pengamanan yang mungkin dilakukan adalah dengan me-reset dengan Google Android Device Manager atau MDM Solution sebagai alternatif lainnya.

Lalu ada root ponsel Android yang memiliki lebih banyak pilihan, sedangkan reset pabrik bisa dijadikan sebagai upaya terakhir karena opsi ini dapat menghapus seluruh data dalam smartphone.

Untuk perangkat yang telah dienkripsi oleh crypto ransomware seperti Android/Simplocker, ESET menyarankan pengguna untuk menghubungi technical support. Karena beberapa varian ransomware tertentu masih sulit ditemukan cara mendekripsi file yang terenkripsi.

Meskipun demikian ESET menyarankan agar pengguna yang terinfeksi ransomware tetap tidak membayar uang tebusan, karena tidak ada jaminan setelah membayar file yang dienkripsi akan dipulihkan kembali oleh pelaku.

Sumber berita:

www.welivesecurity.com