Credit image: Pixabay

Seperti prediksi ESET bahwa ransomware akan tetap menjadi primadona bagi penjahat siber untuk melakukan aktivitas ilegal mereka di internet. Pengembang malware juga akan terus berinovasi agar ransomware buatan mereka menjadi lebih efektif dan mampu bersembunyi dari pengamatan para ahli keamanan siber.

Kasus yang paling hangat adalah melihat apa yang dilakukan oleh pengembang ransomware FireCrypt yang melakukan kombinasi serangan dengan mengenkripsi tetapi juga meluncurkan serangan DDoS lemah pada URL secara manual melalui source code.

Malware biasanya dihasilkan oleh kompilasi dari source code, atau dengan menggunakan software otomatis menggunakan parameter input tertentu dan output payload malware disesuaikan dengan basis operasi. Sedangkan yang terbaru dari industri malware builder menggunakan aplikasi command line atau tool berbasis GUI.

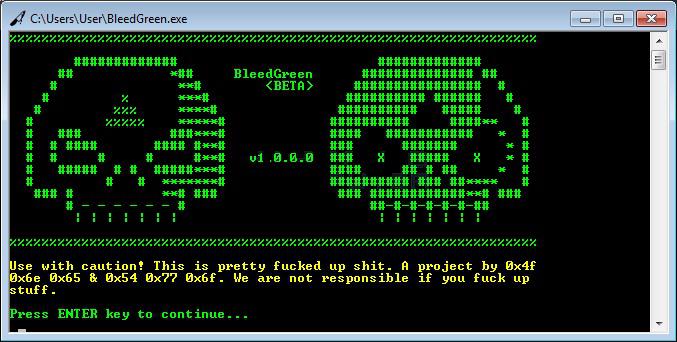

Pengembang ransomware FireCrypt menggunakan aplikasi command line yang mengotomatisasi proses yang menempatkan sampel FireCrypt bersama, yang memungkinkan dirinya untuk memodifikasi pengaturan dasar tanpa harus bermain-main dengan IDE yang mengkompilasi source code.

Builder FireCrypt bernama BleedGreen yang membantu pengembang ransomware FireCrypt menghasilkan executable ransomware yang unik, memberikan nama khusus dan menggunakan ikon file personal.

Bandingkan dengan builder ransomware lain, builder ini adalah aplikasi low end. Builder yang sama biasanya memberikan kemudahan pada penjahat siber untuk menyesuaikan semua opsi seperti alamat Bitcoin, jumlah uang tebusan, alamat email dan lain-lain.

Peran builder selain menyamarkan file EXE dengan ikon PDF atau DOC, juga untuk sedikit mengubah binary ransomware, tujuannya untuk menghasilkan sebuah file dengan hash yang berbeda di setiap kompilasi baru.

Teknik ini seringkali digunakan pengembang malware untuk membuat appa yang disebut malware polimorfik, yang sulit dideteksi oleh software antivirus standar, karena builder ini sangat sederhana sehingga AV akan kesulitan jika berhadapan dengannya.

Kasus ini juga memberi pengetahuan bagi kita bahwa pengembang ransomware FireCrypt mempunyai pengalaman dalam pengembangan malware dan bukan sekedar script alakadarnya yang diunduh open source ransomware dari GitHub.

Proses Enkripsi

Proses infeksi FireCrypt bergantung pada kemampuan distributor ransomware dalam mengelabui pengguna komputer dalam mengirim file exe yang menjadi ujung tombak serangan mereka.

Jika file ini berhasil dieksekusi oleh korban, FireCrypt akan mematikan Task Manager komputer yaitu taskmgr.exe lalu mulai mengenkripsi 20 ekstensi file yang jadi target menggunakan algoritma enkripsi AES-256.

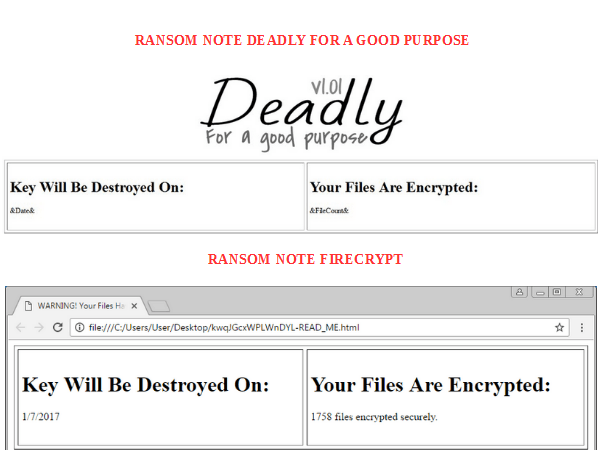

Semua file yang terenkripsi mendapatkan ekstensi tambahan .firecrypt tepat dibelakang nama file. Setelah proses enkripsi berakhir, FireCrypt tampilkan ransom note pada desktop korban yang hampir identik dengan ransom note yang digunakan oleh ransomware Deadly for a Good Purpose.

Dibandingkan dengan Firecrypt, satu-satunya perbedaan adalah bahwa Ransomware Deadly for a Good Purpose memiliki tampilan logo di bagian atas ransom note, tetapi pada FireCrypt logo ini sekarang hilang.

Namun pada pemeriksaan pada source code Deadly ditemukan bahwa kedua versi ransomware menggunakan email dan alamat Bitcoin yang sama, menunjukkan adanya hubungan di antara keduanya, dengan kata lain, FireCrypt merupakan versi terbaru dari ransomware Deadly for a Good Purpose.

Serangan DDoS FireCrypt

Selesai menampilkan ransom note, perilaku jahat FireCrypt tidak berhenti sampai di situ, karena di dalam source code terdapat fungsi yang terus terhubung ke URL, mengunduh konten dan menyimpannya ke hard disk dalam file di folder Temp% folder, named [random_chars]-[connect_number].html.

Jika korban tidak menyadari fungsi ini, atau terlambat mengetahuinya, maka FireCrypt dengan cepat mengisi folder %Temp% dengan file sampah. Versi terkini ransomware FireCrypt akan mengunduh konten dari http://www.pta.gov.pk/index.php, yang merupakan portal resmi otoritas telekomunikasi Pakistan. URL ini tidak bisa di modifikasi menggunakan builder ransomware.

Pengembang ransomware FireCrypt menyebut fitur ini DDoSer, dan penjahat siber membutuhkan waktu sebelum melancarkan serangan DDoS dengan menginfeksi ribuan korban yang apabila terjadi bisa berakibat fatal pada situs milik otoritas Pakistan. Selain itu, semua korban harus terinfeksi pada saat yang sama, dan komputer mereka harus terhubung ke Internet untuk berpartisipasi dalam serangan DDoS.

Pencegahan Ransomware

Rentetan serangan ransomware yang terus berlanjut sampai ke tahun 2017 menunjukkan metode ini masih menjadi cara yang efektif bagi penjahat siber untuk mendulang uang. Sementara di sisi lain, pengguna komputer di berbagai wilayah khususnya negara berkembang seperti Indonesia masih fakir kesadaran keamanan berselancar di internet.

Hal inilah yang mendorong mengapa ESET terus berupaya mengedukasi melalui berbagai media untuk memberikan pengetahuan dan wawasan tentang bahaya siber di setiap kesempatan termasuk melalui beragam artikel yang berkaitan dengan keamanan informasi dan teknologi yang diantaranya berisi langkah-langkah pencegahan seperti sebagai berikut:

- Backup data secara teratur dan simpan salinan backup di tempat berbeda. Lalu enkripsi backup Anda sehingga tidak perlu lagi merasa kuatir jika perangkat back up jatuh ke tangan yang salah.

- Lakukan patch dan upgrade sistem operasi dan aplikasi secara teratur. Semakin cepat melakukan patch maka semakin sedikit lubang terbuka yang bisa diekploitasi oleh penjahat dunia maya.

- Update antivirus secara online dan terjadwal, pastikan Anda mendapatkan update terakhir dari produsen antivirus untuk menangani malware yang beredar.

Untuk perusahaan

- Gunakan antivirus dengan edisi bisnis dengan sistem management dan update terpusat untuk mempermudah management dan penanganan. Pastikan sistem management dan updatenya dapat diinstal di sistem operasi Linux Server untuk mengurangi kemungkinan terinfeksi.

- Lakukan In Depth Scan di seluruh komputer melalui sistem manajemen antivirus.

- Pastikan seluruh konfirgurasi proteksi sudah diset secara optimal.

- Pastikan tidak ada komputer asing yang tidak terproteksi antivirus berada di dalam jaringan

Sumber berita:

https://www.bleepingcomputer.com/news/security/firecrypt-ransomware-comes-with-a-ddos-component/