Credit image: Pixabay

Muncul lagi sebuah ransomware baru yang disebut sebagai ransomware DXXD yang khusus mengincar server dan mengenkripsi seluruh file di dalamnya.

Ransomware ini sempat berhasil ditemukan decryptor nya tetapi sayang tidak mampu bertahan lama karena pengembang malware yang mengetahui langsung memodifikasi algoritma enkripsi.

Secara keseluruhan tidak ada yang luar biasa dari ransomware DXXD kecuali dalam satu hal, yaitu saat menampilkan ransom note. Umumnya ransomware membuat beragam ransom note dan menyebarnya ke seluruh folder dalam komputer.

Sedangkan ransomware DXXD dalam hal ini menambahkan modifikasi pada Windows registry key agar bisa menayangkan ransom note sebelum pengguna login ke Windows.

Ransomware DXXD Login sebelum Windows

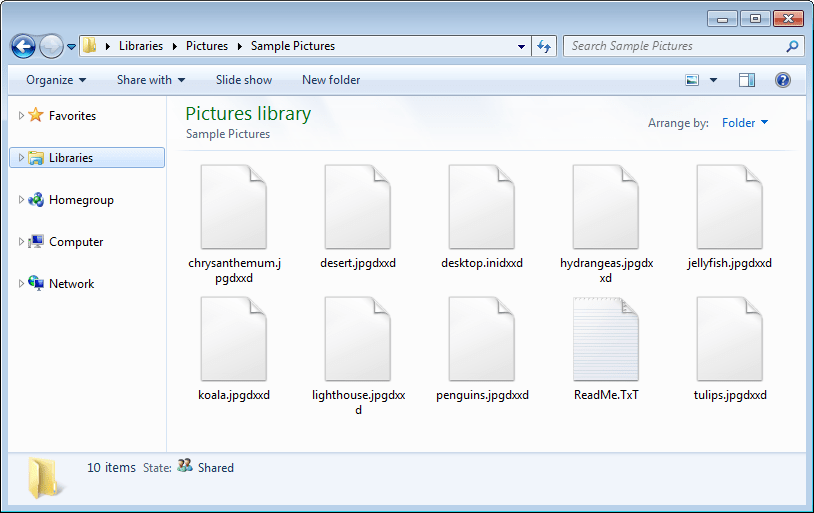

Ransomware yang berhasil menyusup masuk ke dalam komputer mulai bekerja dengan mengenkripsi seluruh file, kemudian menambahkan ekstensi dxxd pada file terenkripsi lalu membuat ransom note disebut ReadMe.txt.

Dalam ransom note yang ditampilkan berisi alamat email rep_stosd@protonmail.com or rep_stosd@tuta.io sebagai sarana bagi korban untuk menghubungi pengembang malware untuk menerima instruksi lebih lanjut mengenai pembayaran uang tebusan.

Selain itu, ada satu hal lagi yang perlu jadi catatan, bahwa ransomware DXXD akan mencari dan mengenkripsi file pada network share, meskipun jaringan itu tidak dipetakan ke komputer yang terinfeksi.

File Terenkripsi

Kemampuan ransomware DXXD dalam mengkonfigurasi Windows Registry untuk menampilkan ransom note sebelum login ke Windows, meskipun sebenarnya ransom note tersebut lebih mirip sebuah pemberitahuan untuk korban, karena tampilan yang begitu sederhana tidak seperti ransom note pada umumnya.

Seperti yang terlihat di atas, ransom note yang ditampilkan adalah hasil konfigurasi Registry value dari HKLM\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Winlogon\LegalNoticeCaption and HKLM\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Winlogon\LegalNotice. Setelah pengaturan ini dikonfigurasi, jika pengguna mencoba login ke komputer, pesan di atas akan dimunculkan sebelum pengguna melihat login prompt.

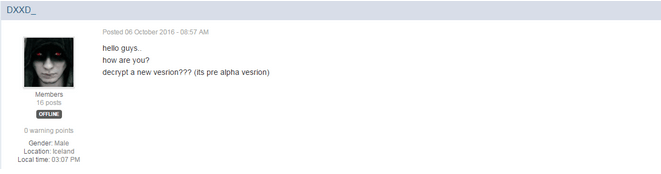

Pengembang Malware Rusuh

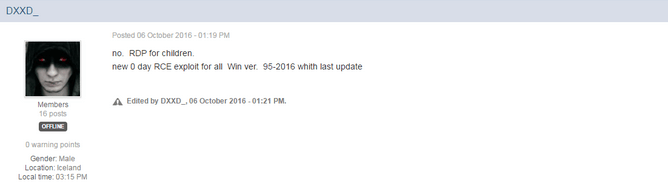

Beberapa hari setelah algoritma enkripsi diganti, pengembang malware mendaftarkan akun ke sebuah forum yang menangani masalah ransomware, di sana ia mengejek korban dan para peneliti keamanan dengan mengatakan bahwa dirinya berhasil membuat versi baru yang tidak mungkin didekripsi.

Ketika ditanya oleh anggota forum bagaimana cara masuk ke dalam server, Ia mengatakan bahwa ia melakukan penyusupan dengan menggunakan kerentanan zero day terbaru.

berdasarkan informasi tersebut, dapat disimpulkan jika pengembang malware meretas server menggunakan Remote Desktop Service dan brute forcing password.

Jadi, apabila Anda telah terinfeksi oleh ransomware DXXD, Anda harus reset semua password pada komputer terdampak.

Para peneliti keamanan saat ini masih terus menganalisis sampel dan mencari kelemahan ransomware DXXD, dan dipastikan jika decryptor berhasil dibuat akan diberikan secara gratis alias tanpa biaya sedikit pun.

ESET sendiri selama ini sering melakukan edukasi ke berbagai tempat untuk menularkan pengetahuan dan pengalaman dalam menghadapi kejahatan siber, dan di setiap kesempatan selalu memberikan masukan dan tips untuk menghadapi bahaya ransomware.

Dan ESET sendiri bertekad untuk terus memberikan edukasi kepada pengguna komputer Indonesia dengan berbagai cara seperti melalui langkah-langkah mitigasi ransomware berikut:

- Backup data secara teratur dan simpan salinan backup di tempat berbeda. Lalu enkripsi backup Anda sehingga tidak perlu lagi merasa kuatir jika perangkat back up jatuh ke tangan yang salah.

- Lakukan patch dan upgrade sistem operasi dan aplikasi secara teratur. Semakin cepat melakukan patch maka semakin sedikit lubang terbuka yang bisa diekploitasi oleh penjahat dunia maya.

- Update antivirus secara online dan terjadwal, pastikan Anda mendapatkan update terakhir dari produsen antivirus untuk menangani malware yang beredar.

- Untuk perusahaan, gunakan antivirus dengan edisi bisnis dengan sistem management dan update terpusat untuk mempermudah management dan penanganan. Pastikan sistem management dan updatenya dapat diinstal di sistem operasi Linux Server untuk mengurangi kemungkinan terinfeksi.

- Lakukan In Depth Scan di seluruh komputer melalui sistem manajemen antivirus.

- Pastikan seluruh konfirgurasi proteksi sudah diset secara optimal.

- Pastikan tidak ada komputer asing yang tidak terproteksi antivirus berada di dalam jaringan

Berikut adalah Panduan untuk Pengguna ESET BUSINESS EDITION

Dengan memblokir metode infeksi ransomware (dengan JavaScript dropper), Maka pengaturan tambahan ini mampu mencegah malware berbahaya untuk memulai pengunduhan.

Pendekatan ini terbukti sangat efisien. Anda dapat mengunduh dan menerapkannya menggunakan ESET Remote Administration.

- Pengaturan pada ESET Mail Security untuk Ms Exchange Server

Dengan pengaturan antispam yang tepat, email masuk akan disaring terlebih dahulu pada mail server. Ini untuk memastikan bahwa attachment berisi dropper berbahaya tidak akan dikirim kedalam mailbox end user dan ransomware tidak akan memiliki kesempatan untuk melakukan eksekusi.

Untuk pencegahan ransomware/filecoder menggunakan firewall ESET, silakan ikuti panduan pada link ini http://kb.eset.co.id/index.php?solution_id=1249 - Pengaturan pada Endpoint Security

ESET Endpoint Security mampu mencegah pengunduhan malware karena adanya integrasi dengan Firewall sehingga dropper dengan maliciouss code tidak akan bisa dieksekusi.

Dengan menerapkan pengaturan Firewall yang benar, ESET Endpoint Security akan memblokir pengunduhan payload berbahaya dan menolak akses scripting lainnya ke internet

Untuk menghentikan Ransomware/filecoder menggunakan Firewall ESET, silahkan ikuti panduan pada link berikut http://kb.eset.co.id/index.php?solution_id=1246 - Pengaturan HIPS untuk Endpoint Security & Endpoint Antivirus

Host-based Intrusion Prevention System (HIPS) dapat dimanfaatkan untuk melindungi sistem dari dalam dan mampu memutus tindakan yang tidak sah dari proses sebelumnya yang dieksekusi dengan melarang pelaksanaan standar JavaScript dan script lainnya, Ransomware tidak diberi kesempatan untuk menjalankan malware apalagi mengunduhnya.

HIPS adalah bagian integral dari ESET File Security for Windows Server, ESET Endpoint Antivirus dan ESET Endpoint Security, sehingga menjadi solusi tak terbantahkan untuk setiap server dan workstation, dan tidak akan ada mengistimewakan script legitimate di area produksi.

Untuk mencegah dan menghentikan Ransomware/filecoder menggunakan HIPS ESET, silakan ikuti panduan pada link ini http://kb.eset.co.id/index.php?solution_id=1247

PANDUAN UNTUK PENGGUNA ESET HOME EDITION

ESET Anti Ransomware Setup juga dapat diimplementasikan oleh pengguna ESET Home Edition dengan memanfaatkan HIPS yang ada pada ESET NOD32 Antivirus dan ESET Smart Security.

Konfigurasi pengaturan anti ransomware setup yang diunduh akan mampu membendung setiap upaya infiltrasi malware yang mencoba mengakuisisi sistem, menghentikan serangan jauh sebelum masuk ke sistem sehingga terhindar dari dampak mematikan.

Dirancang dengan tampilan sederhana dan mudah diterapkan, konfigurasi pengaturan dapat dioperasikan oleh siapapun termasuk mereka yang awam. Untuk mendapatkan penjelasan lebih detil dan mengunduh konfigurasi pencegahan ransomware. Anda bisa mendapatkannya di link berikut http://kb.eset.co.id/index.php?solution_id=1250

Sumber berita:

http://www.bleepingcomputer.com

https://www.pcrisk.com