Credit image: Pixabay

ESET bekerjasama dengan Kepolisian Cyber Ukraina dan Cys Centrum LLC telah melumpuhkan botnet Mumblehard dan menghentikan semua kegiatan spamming botnet ini sejak 29 Februari 2016, setelah setahun sebelumnya ESET merilis analisis teknis dari botnet Mumblehard Linux.

ESET mengoperasikan server sinkhole untuk semua komponen Mumblehard dikenal. ESET berpartner dengan CERT-Bund untuk menangani semua bentuk notifikasi kepada pihak yang terkena dampak di seluruh dunia melalui national CERT mereka.

Pasca Publikasi

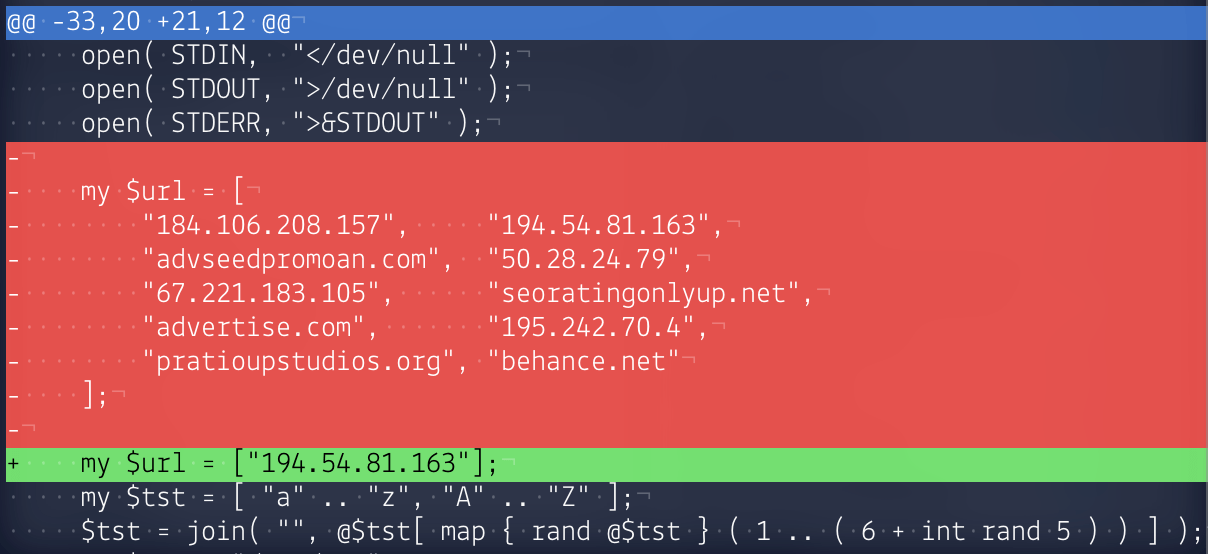

Peneliti ESET mengamati reaksi operator botnet sekitar satu bulan setelah laporan dalam bentuk makalah mereka terbit. Dalam laporan disebutkan bagaimana ESET mendaftarkan nama domain yang bertindak sebagai C&C server untuk komponen backdoor untuk memperkirakan ukuran botnet dan distribusinya.

Para pembuat malware tampaknya merespon dengan menghapus domain dan alamat IP yang tidak perlu dari daftar C&C server termasuk dalam malware dan menjaga hanya satu yang berada di bawah kendali mereka.

ESET pertama kali melihat versi terbaru pada 24 Mei 2015. Sampel ini muncul di VirusTotal pada hari berikutnya.

Bot yang ada sekarang tidak semua diperbarui sekaligus. Sinkhole memungkinkan ESET mencatat update batch pertama dari sekitar 500 bots pada 25 Mei. Sisanya menerima update sebulan kemudian, pada 26 Juni.

Dengan hanya satu alamat IP yang bertindak sebagai C&C server untuk backdoor Mumblehard dan tanpa mekanisme fallback, pengambilalihan alamat IP akan cukup untuk menghentikan kegiatan berbahaya dari botnet ini.

ESET memutuskan untuk mengambil tindakan dan menghubungi pihak berwenang yang relevan untuk ikut terlibat menyelesaikan.

Mengejar C&C Server

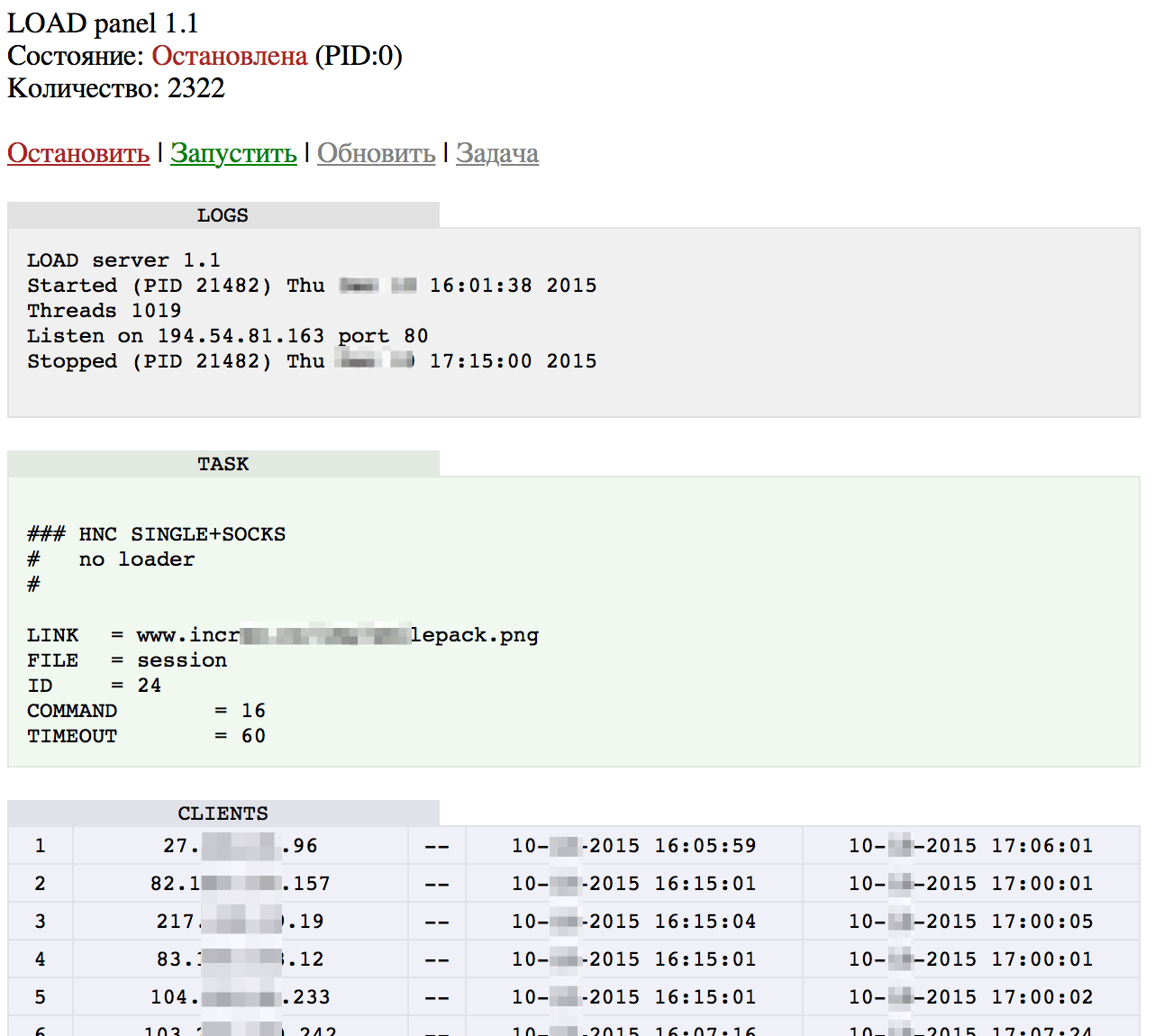

Dengan bantuan dari Kepolisian Cyber Ukraina dan Cys Centrum LLC, ESET berhasil mendapatkan informasi dari C&C server pada Oktober 2015.

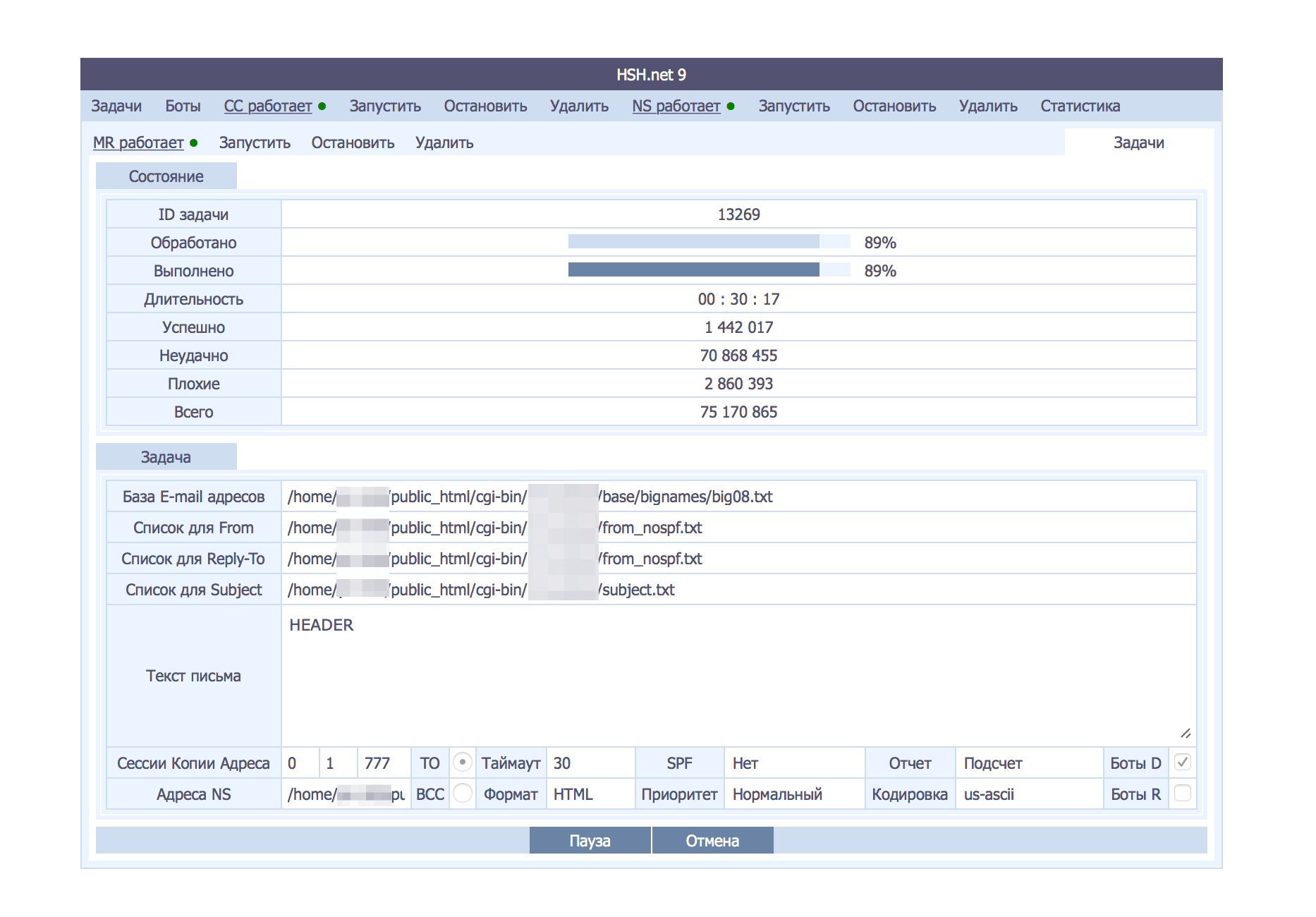

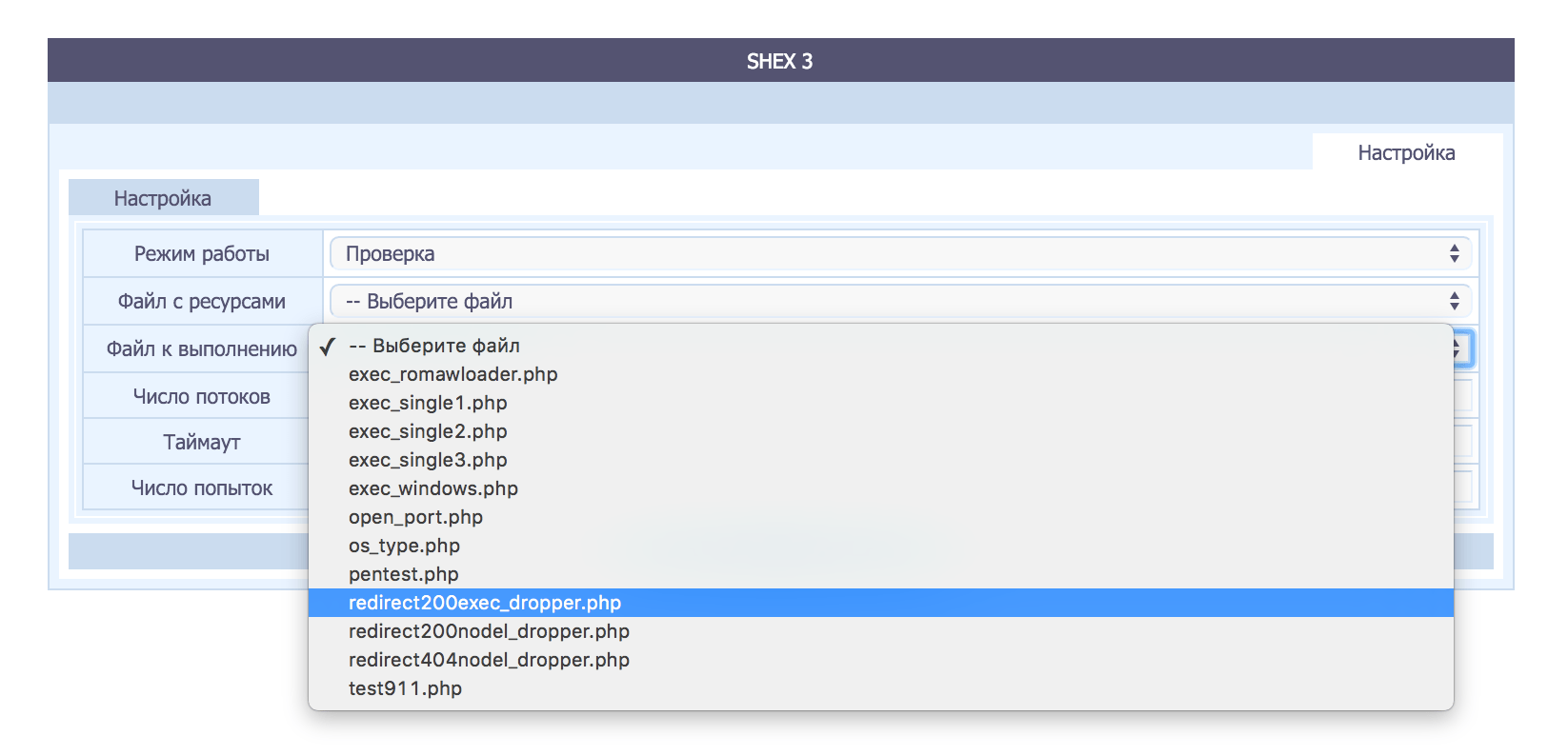

Analisis forensik mengungkapkan bahwa sebagian besar asumsi awal ESET tentang ukuran botnet dan tujuannya adalah benar. Spamming adalah bisnis utama modus kejahatan ini. Ditemukan juga beberapa panel kontrol berbeda yang digunakan untuk menyederhanakan manajemen botnet.

Seperti komponen berbahaya Mumblehard, panel kontrol dibuat memakai bahasa pemrograman Perl.

Sebuah pertanyaan tertinggal dalam laporan di makalah tersebut, yaitu vektor serangan awal yang digunakan oleh Mumblehard.

Beberapa korban telah ditaklukkan melalui CMS unpatched seperti WordPress atau Joomla, atau salah satu dari plugin mereka.

Analisis forensik dari server C&C menunjukkan bahwa komputer yang menjalankan agen bot Mumblehard awalnya tidak ditaklukan dari server tertentu.

Script yang ditemukan hanya untuk dijalankan dimana PHP shell sudah terinstal. Mungkin operator Mumblehard membeli akses ke mesin-mesin dari geng kriminal lain.

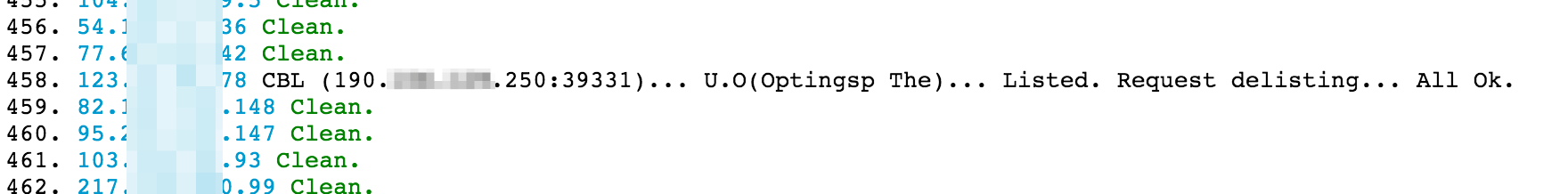

Aspek lain yang menarik dari operasi Mumblehard terungkap saat ESET mengakses server C&C, yang ternyata adalah delisting otomatis dari Spamhaus Composite Blocking List (CBL).

Disana ada script yang secara otomatis memantau CBL untuk alamat IP dari semua spam bots. Jika salah satu ditemukan dan masuk dalam daftar hitam, script ini akan meminta delisting dari alamat IP.

Permintaan tersebut dilindungi dengan CAPTCHA untuk menghindari otomatisasi, tapi OCR (atau layanan eksternal jika OCR tidak bekerja) digunakan untuk memecahkan perlindungan.

Semua tindakan C&C yang melibatkan koneksi remote host seperti menjalankan perintah pada PHP shell, CBL delisting dan sebagainya dilakukan melalui proxy.

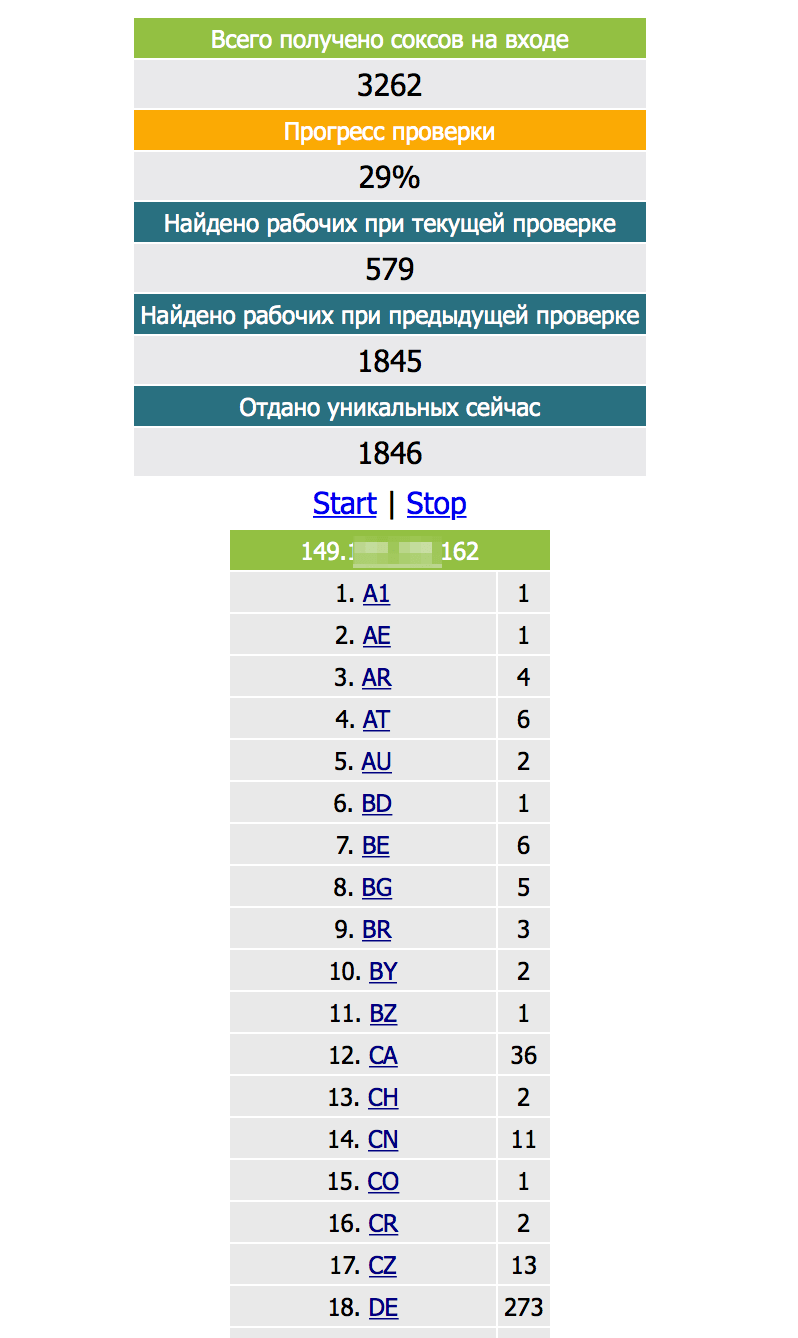

Fitur open proxy dari Mumblehard spamming daemon, terhubung ke TCP port 39331, digunakan untuk menutupi source asli dari query. Panel kontrol yang mengecek ketersediaan dari semua proxy memperlihatkan para konban di 63 negara berbeda

Statistik Sinkhole Terbaru

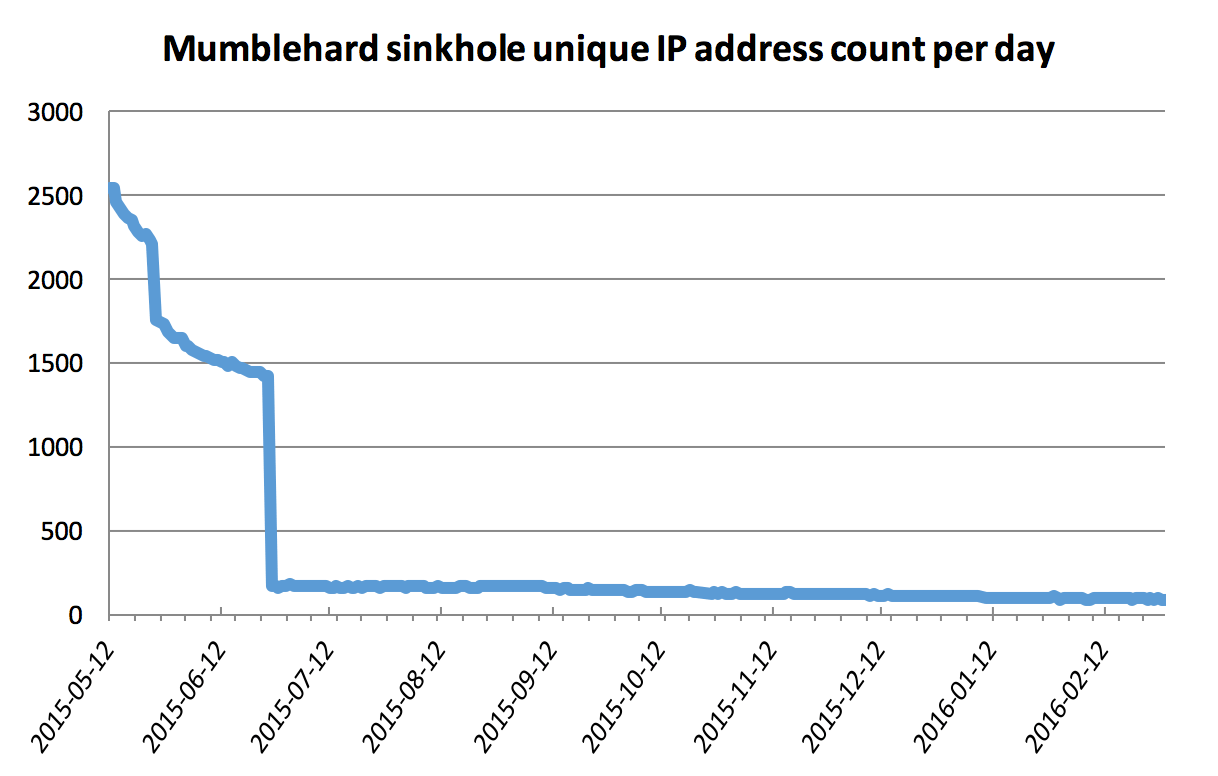

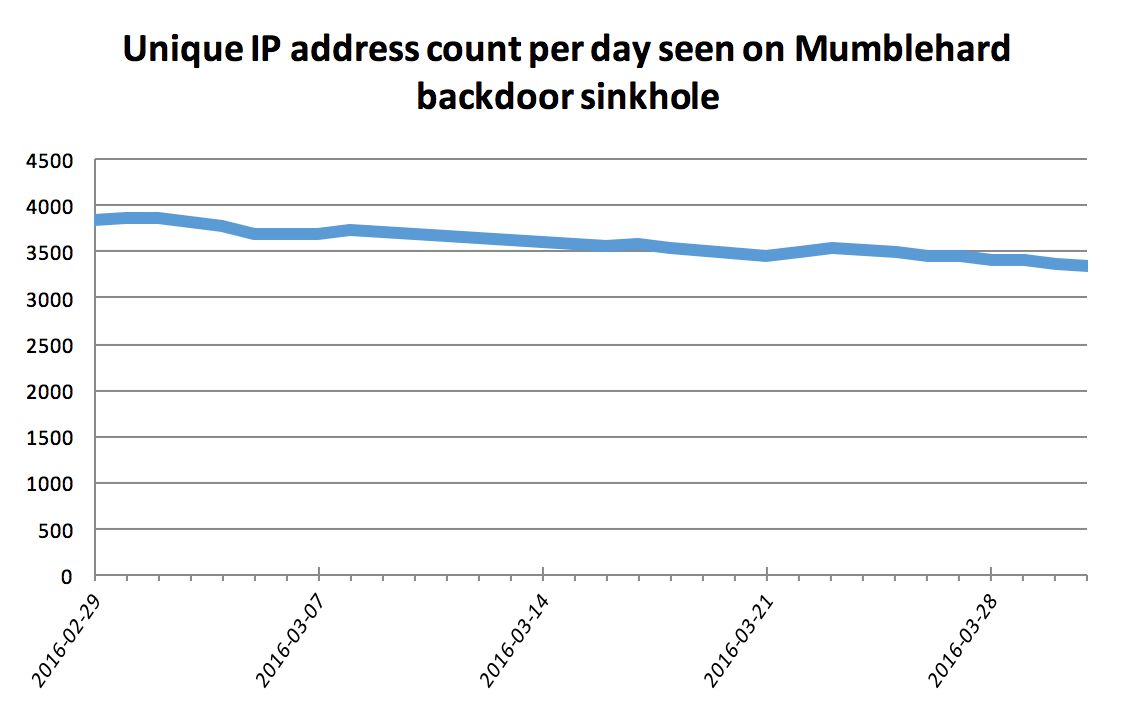

Ketika Polisi Cyber Ukraina menutup Mumblehard server C&C pada tanggal 29 Februari 2016, mereka menggantikannya dengan sinkhole yang dioperasikan oleh ESET. Selama bulan Maret 2016 ESET menumpulkan data.

Data yang terkumpul sampai akhir Februari menunjukkan hampir 4.000 sistem Linux telah dilumpuhkan oleh agen botnet Mumblehard. Ada penurunan jumlah secara perlahan.

Tindakan Pencegahan

Untuk menghindari serangan botnet, pastikan aplikasi web host pada sistem selalu up-to-date (termasuk plugin) dan password pada akun administratif sangat kuat sukar ditebak.

Sumber: