Credit image: Pixabay

Ransomware yang satu ini dikenal dengan nama Samsam dan membidik server sebagai sasaran. Penyerangan fokus pada infeksi sistem server, menyebar dan menginfeksi melalui malicious link, dengan membuka attachment atau melalui malvertising.

Lebih spesifik lagi, entah kenapa target utama membidik industri jasa dan kesehatan seperti rumah sakit. Anda yang bergerak pada sektor ini harap lebih waspada.

Cara ransomware konvensional menginfeksi sistem adalah melalui malicious downloader didistribusikan melalui drive-by-download dan email spam berbahaya. Setelah pengguna terinfeksi downloader berbahaya, ia kemudian akan mengunduh malware tambahan yang sering kali berisi kripto-ransomware.

Malicious email mengandung berbagai file attachment, yang jika dibuka akan mengunduh dan menjalankan salah satu dari banyak varian ransomware untuk memulai proses enkripsi. Setelah file dienkripsi, sejumlah uang tebusan akan dituntut dari korban sebagai biaya mendekripsi file.

Samsam tidak seperti ransomware konvensional, tidak dikirim melalui drive by download atau email. Sebaliknya, pengembang Samsam menggunakan tool seperti Jexboss untuk mengidentifikasi server unpatched JBoss Red Hat. Setelah berhasil memperoleh jalan masuk ke salah satu server.

Pelaku akan mendapatkan akses remote shell ke server terinfeksi dan menginstal ransomware Samsam ke aplikasi server web yang menjadi target dengan memanfaatkan kerentanan pada JBoss. Setelah server ditaklukan, pelaku menggunakannya untuk menyebar ransomware client ke mesin Windows dan mengenkripsi file.

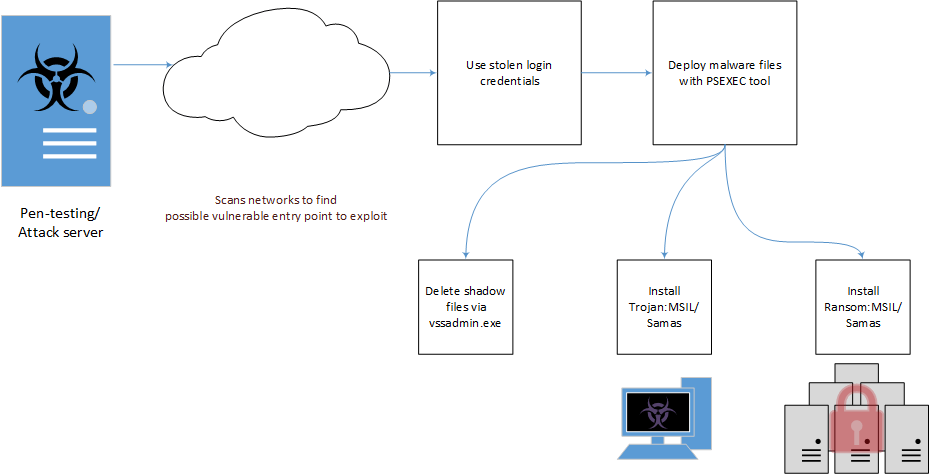

Diagram rantai infeksi Samsam mengilustrasikan bagaimana ransomware masuk ke sistem. Dimulai dengan server pen-testing/menyerang server dengan mencari potensi kerentanan jaringan untuk mengeksploitasi dengan bantuan tool yang tersedia untuk publik bernama reGeorg yang digunakan untuk tunneling. Kerentanan berbasis Java berdasar pengamatan juga telah dimanfaatkan, seperti CVE-2010-0738 yang terkait dengan aplikasi usang server JBoss.

Samsam juga mampu menggunakan malware lain untuk mencuri informasi (Derusbi/Bladbindi) untuk mengumpulkan login kredensial.

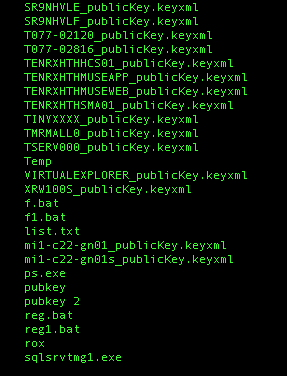

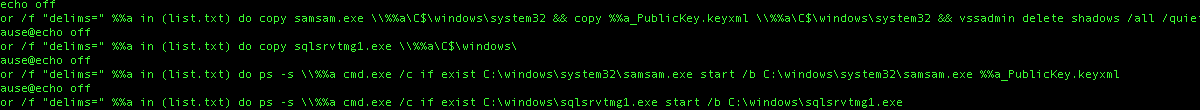

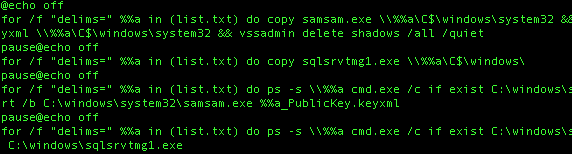

Setelah dilakukan, ia akan membuat daftar kredensial tercuri kedalam file teks, misalnya, list.txt, dan menggunakan ini untuk menyebarkan malware dan komponen-komponennya melalui third party tool bernama psexec.exe melalui file batch atau artefak lainnya seperti SQL scripts dan file data yang tercatat pada output aksi ini.

artefak2

Samsam ransomware juga berbeda dari ransomware lain karena pelaku mengembangkan dan generate pasangan kunci RSA sendiri.

Kebanyakan crypto-ransomware akan menghubungi server command and control yang akan menghasilkan pasangan kunci RSA dan mengirim kunci publik kembali untuk mengenkripsi file pada komputer yang terinfeksi.

Dengan Samsam, pelaku generate pasangan kunci dan meng-upload kunci publik bersama dengan ransomware ke komputer target.

Samsam adalah varian lain yang menjadi bagian dalam peningkatan jumlah varian ransomware, tetapi apa yang membedakan dari ransomware lain adalah bagaimana ia mencapai target yang dimaksud dengan cara memanfaatkan kelemahan dan kerentaanan software server.

Dan skema besar dan terus menjadi tren berkembang di dunia kriminal dengan menargetkan perusahaan tertentu dalam serangan ransomware.

Keberhasilan serangan mereka belakangan ini menjadi sinyal adanya pergeseran motivasi cybercriminal yang ingin lebih memaksimalkan keuntungan dengan menetapkan target pada bisnis yang rentan.

Ransomware telah terbukti menjadi model serangan terdepan, sehingga seharusnya tidak lagi mengejutkan jika teknik yang digunakan telah bergeser melampaui malicious spam dan drive-by download untuk serangan-serangan mereka berikutnya.

Perusahaan yang menyebarkan software JBoss di lingkungan sistem, mereka harus memeriksa lebih lanjut dan melihat apakah mereka masih menjalankan versi unpatched dan jika demikian segera lakukan patch. Menurut Red Hat berikut adalah versi dari JBoss yang tidak terpengaruh:

- Red Hat JBoss Enterprise Application Platform (EAP) 5.0.1

- Red Hat JBoss Enterprise Application Platform (EAP) 4.3 CP08

- Red Hat JBoss Enterprise Application Platform (EAP) 4.2 CP09

- Red Hat JBoss SOA-Platform (SOA-P) 5.0.1

- Red Hat JBoss SOA-Platform (SOA-P) 4.3 CP03

Sumber:

http://www.scmagazine.com/report-warns-of-self-propagating-ransomware/article/489297/http://securityaffairs.co/wordpress/45974/malware/samsam-ransomware.html

https://blog.cylance.com/threat-spotlight-samsa/samsam-ransomware-vs-cylanceprotect