Serangan Siber Emoji

Emoji yang biasa digunakan sehari-hari oleh para pengguna internet di setiap waktu ternyata bisa digunakan sebagai alat untuk melakukan serangan di dunia maya. Serangan siber emoji bisa menjadi ancaman laten di kemudian hari.

Serangan siber emoji tersebut merupakan malware Linux yang baru ditemukan dan dijuluki DISGOMOJI menggunakan pendekatan baru yaitu memanfaatkan emoji untuk menjalankan perintah pada perangkat yang terinfeksi dalam serangan terhadap lembaga pemerintahan.

|

Baca juga: Biaya Tersembunyi Serangan Siber |

UTA0137

Malware tersebut ditemukan oleh para peneliti keamanan yang yakin bahwa malware tersebut terkait dengan aktor ancaman yang berbasis di Pakistan yang dikenal sebagai UTA0137.

Pada tahun 2024, teridentifikasi kampanye spionase dunia maya yang dilakukan oleh tersangka pelaku ancaman yang berbasis di Pakistan yang saat dilacak menggunakan nama samaran UTA0137.

Peneliti keamanan menilai dengan keyakinan tinggi bahwa UTA0137 memiliki tujuan terkait spionase dan kewenangan untuk menargetkan entitas pemerintah. Berdasarkan analisis operasi UTA0137 tampaknya berhasil.

Malware ini mirip dengan banyak backdoor/botnet lain yang digunakan dalam berbagai serangan, memungkinkan pelaku untuk:

- Menjalankan perintah.

- Mengambil tangkapan layar.

- Mencuri file.

- Menyebarkan muatan tambahan.

- Dan mencari file.

Namun, penggunaan Discord dan emoji sebagai platform perintah dan kontrol (C2) membuat malware ini menonjol dibandingkan malware lainnya dan memungkinkannya menerobos perangkat lunak keamanan yang mencari perintah berbasis teks.

|

Baca juga: Serangan Siber di Dunia Maya |

Modus Operandi DISGOMOJI

Malware tersebut ditemukan setelah para peneliti melihat ELF berisi UPX yang dapat dieksekusi dalam arsip ZIP, kemungkinan didistribusikan melalui email phising.

Malware tersebut menargetkan distribusi Linux khusus bernama BOSS yang digunakan lembaga pemerintah sebagai desktop mereka. Namun, malware tersebut dapat dengan mudah digunakan dalam serangan terhadap distribusi Linux lainnya.

Saat dieksekusi, malware tersebut akan mengunduh dan menampilkan umpan PDF yang merupakan formulir penerima dana dari Dana Penyedia Petugas Layanan Pertahanan India jika ada kematian seorang petugas.

Namun, muatan tambahan akan diunduh di balik layar, termasuk malware DISGOMOJI dan skrip shell bernama ‘uevent_seqnum.sh’ yang digunakan untuk mencari drive USB dan mencuri data darinya.

Saat DISGOMOJI diluncurkan, malware akan mengambil informasi sistem dari mesin, termasuk:

- Alamat IP.

- Nama pengguna.

- Nama host. Sistem operasi.

- Dan direktori kerja saat ini.

Yang kemudian dikirim kembali ke penyerang, sementara untuk mengendalikan malware, pelaku ancaman menggunakan proyek command & Control open source discord-c2, yang menggunakan Discord dan emoji untuk berkomunikasi dengan perangkat yang terinfeksi dan menjalankan perintah.

Malware akan terhubung ke server Discord yang dikendalikan penyerang dan menunggu pelaku ancaman mengetikkan emoji ke dalam saluran.

DISGOMOJI mendengarkan pesan baru di saluran perintah di server Discord. Komunikasi C2 terjadi menggunakan protokol berbasis emoji di mana penyerang mengirimkan perintah ke malware dengan mengirimkan emoji ke saluran perintah, dengan parameter tambahan mengikuti emoji jika berlaku.

Saat DISGOMOJI memproses perintah, ia bereaksi dengan emoji “Jam” di pesan perintah untuk memberi tahu penyerang bahwa perintah sedang diproses.

Setelah perintah diproses sepenuhnya, reaksi emoji “Jam” dihapus dan DISGOMOJI menambahkan Centang Emoji Tombol Tandai sebagai reaksi terhadap pesan perintah untuk mengonfirmasi bahwa perintah telah dijalankan.

|

Baca juga: Melindungi Sekolah Dari Serangan Siber |

Sembilan Emoji

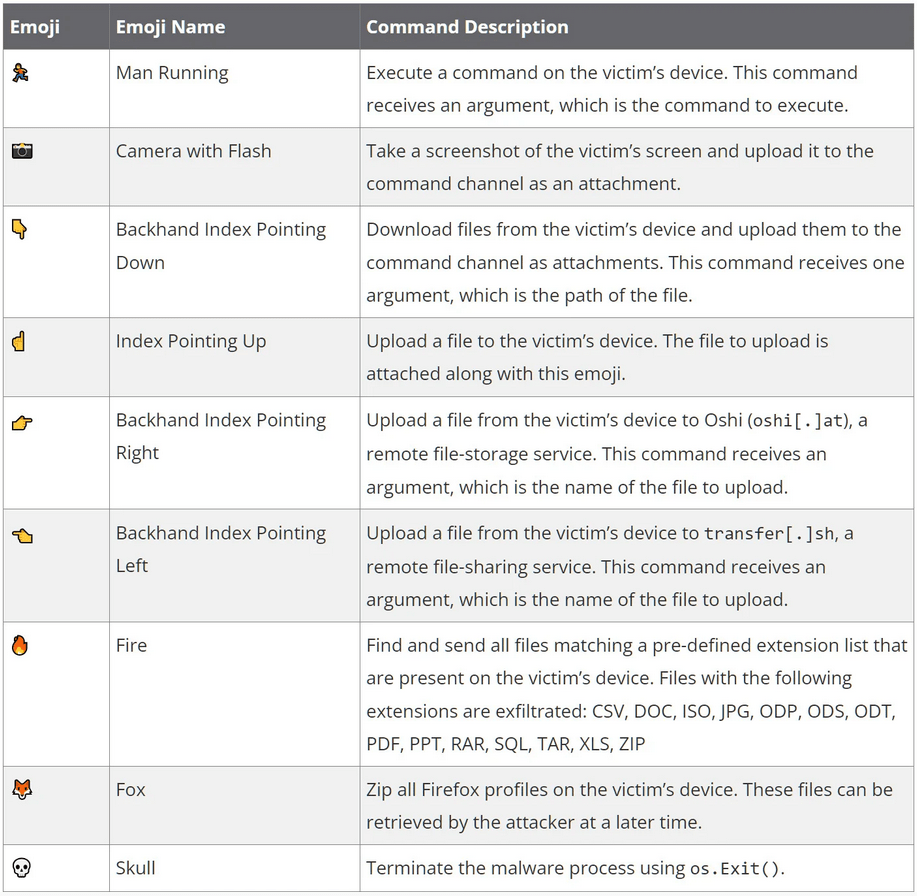

Sembilan emoji digunakan untuk mewakili perintah yang harus dijalankan pada perangkat yang terinfeksi, yang tercantum di bawah ini.

Malware mempertahankan persistensinya pada perangkat Linux dengan menggunakan perintah @reboot cron untuk mengeksekusi malware saat boot.

Peneliti mengatakan mereka menemukan versi tambahan yang menggunakan mekanisme persistensi lain untuk DISGOMOJI dan skrip pencurian data USB, termasuk entri autostart XDG.

Setelah perangkat dibobol, pelaku memanfaatkan akses mereka untuk menyebar, mencuri data, dan berupaya mencuri kredensial tambahan dari pengguna yang ditargetkan.

Meskipun emoji mungkin tampak seperti hal baru yang lucu bagi malware, emoji dapat memungkinkannya melewati deteksi oleh perangkat lunak keamanan yang biasanya mencari perintah malware berbasis string, sehingga menjadikan pendekatan ini menarik.

Sumber berita: