Credit image: Freepix

Meskipun malware yang menjadikan komputer berbasis OS X sebagai target tidak sebanyak malware yang menyerang komputer berbasis Windows, terutama dalam hal jumlah dan variannya.

Kini malware yang mentarget Mac OS X mulai bermunculan dan mengadopsi trik atau cara malware Windows dalam menjebak pengguna yang tidak waspada. Kemunculan threat-threat baru belakangan ini membuktikan kondisi tersebut.

Baru-baru ini Malware pencuri informasi yang menyerang sistem operasi Mac OS X kembali ditemukan. Malware berkategori Trojan yang diidentifikasi oleh ESET dengan nama OSX/Imuler.C, awalnya menyerang beberapa komputer Apple di Eropa.

Aktifitas malware OSX/Imuler.C ini adalah kemunculan kembali setelah berhasil diredam pasca kemunculan awal yaitu pada September 2011.

Dengan versi yang baru ini, Imuler.C tertangkap sedang menyamar sebagai file gambar erotis di situs majalah FHM. “FHM Feb Cover Girl Irina Shayk H-Res Pics.zip.” aplikasi jahat tersebut beroperasi dengan modus menyembunyikan diri diantara file-file gambar erotis.

Para pengguna MacOS X bisa saja tergoda untuk membuka gambar tersebut yang sekaligus menempatkan Mac-nya dalam bahaya, karena trojan akan langsung terinstall ke dalam komputer Mac tanpa disadari oleh pengguna yang meng-klik gambar yang ingin dilihat.

Ketika proses install selesai, malware akan mulai bekerja mencari, mengumpulkan data user, termasuk screenshot kemudian mengirimkannya ke server yang tidak dikenal.

Dengan cara beroperasi yang demikian Imuler.C varian baru ini mirip dengan pendahulunya dalam hal fungsi dan komunikasi sebagaimana command-and-control (C&C ).

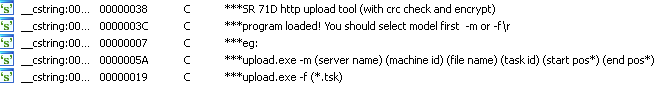

OSX/Imuler.C akan mengunggah local file ke C&C ketika malware sudah mulai aktif, dengan sebuah aplikasi khusus bernama CurlUpload yang otomatis terdownload dari C&C.

CurlUpload inilah yang akan mengoperasikan fungsi pencurian data. Aplikasi CurlUpload pertama kali diketahui pada awal tahun 2011, yang menarik dari CurlUpload ini adalah, pada awal pengembangannya, aplikasi tersebut ditujukan untuk menyerang komputer berbasis Windows tetapi kemudian dikembangkan lagi untuk sistem operasi Mac OS X.

Network protocol yang digunakan pada OSX/Imuler.C masih berbasis HTTP dan konten hasil curian akan dicompressed dengan menggunakan aplikasi zlib.

Setelah pengembangan dari versi sebelumnya, terdapat beberapa modifikasii yang cukup signifikan yaitu pada hardcoded C&C domain, yang terdaftar di China dan bertanda waktu 13 February, 2012.

Domainnya masih sama dengan dengan IP address seperti pada varian sebelumnya, dan lokasinya terdaftar disebuah tempat di Amerika. Imuler juga masih aktif bekerja saat proses pengembangan varian baru tersebut berjalan.

Analisa MD5 dari file pada aplikasi Imuler adalah sebagai berikut:

7dba3a178662e7ff904d12f260f0fff3 (Installer)

9d2462920fdaed5e360875fb0cf8274f (malicious payload))

e00a280ad29440dcaab42ad093bcaafd (uploader module)

Aplikasi keamanan ESET (termasuk ESET Cybersecurity for Mac) berhasil mendeteksi varian baru tersebut sebagai OSX/Imuler.C dan mengidentifikasi sebagai Trojan yang berbahaya.

“Bagi pengguna Mac, perhatikan dengan seksama file apa saja yang dibuka, terutama file gambar yang berasal dari Finder, karena biasanya estensi file tidak muncul. Jika terlihat sebagai file gambar tetapi extensionnya tidak menunjukkan sebagai gambar, jangan disentuh, biarkan saja, lalu segera hapus file tersebut”. Demikian pesan yang disampaikan Yudhi Kukuh, Technical Consultant PT. Prosperita-ESET Indonesia.